Spis treści

Nastały czasy pracy zdalnej, urządzeń mobilnych i chmur publicznych. Dla użytkowników oznacza to wygodę, prostotę i zwiększoną efektywność. Ale jest druga strona tego medalu. Administratorzy danych muszą dziś mierzyć się z o wiele większymi wyzwaniami niż wtedy, gdy do zabezpieczenia firmowych zasobów musieli jedynie odpowiednio skonfigurować sieć oraz urządzenia w siedzibie swojej organizacji.

Koncepcja utrzymania bezpieczeństwa w chmurze publicznej opiera się o model współdzielonej odpowiedzialności (ang. Shared Responsibility Model). W jego ramach dostawca chmury dba o bezpieczeństwo tworzącej ją infrastruktury, użytkownik zaś samodzielnie zabezpiecza dostęp do swoich danych, systemów oraz aplikacji.

Bezpieczeństwo firmowych danych w chmurze

Administratorzy zdają sobie z tego sprawę, w związku z czym podejmują szereg działań, mających na celu zabezpieczenie firmowych zasobów. Najczęściej wdrażają w swoich organizacjach polityki bezpieczeństwa, a także regularnie przeprowadzają wśród zatrudnionych osób szkolenia podnoszące świadomość tego, jak należy postępować z przetwarzanymi informacjami. Niestety rzeczywistość negatywnie weryfikuje poważne podejście pracowników do kwestii przedstawianych na takich szkoleniach. Okazuje się, że aż 99% incydentów dotyczących bezpieczeństwa zdarza się z winy użytkowników.

Między innymi z tego powodu wśród dostawców chmury standardem stało się udostępnianie administratorom szeregu narzędzi, za pomocą których ci ostatni mogą chronić instancje w swoich organizacjach. Mowa tu o takich instrumentach jak kontrola siły haseł, czy wymuszanie dwuskładnikowej weryfikacji przy użyciu SMS-ów lub użycie klucza bezpieczeństwa (U2F). W wielu firmach te działania pozwalają administratorom spać spokojnie. Ale nie we wszystkich.

Na rynku istnieją przedsiębiorstwa, które potrzebują naprawdę zaawansowanych zabezpieczeń, zarządzania i zgodności. Dlatego często jest tak, że im wyższy pakiet dostępu do chmury, tym szerszy wachlarz narzędzi, które pomagają chronić firmowe zasoby. Za przykład niech posłuży nam Google Workspace w wersji Enterprise, gdzie w konsoli administracyjnej znajduje się mnóstwo funkcji mających za zadanie pomóc w ochronie kont użytkowników przed wyciekami danych.

Zagrożenie bezpieczeństwa danych a działania użytkowników

Jeśli Twoja organizacja przechowuje dane w chmurze, to są one dostępne z poziomu wszystkich urządzeń, na których zalogowani są użytkownicy danej instancji. Przyjrzyjmy się kilku sytuacjom, które mogą wprawić Twoją firmę w niemałe kłopoty. I – co ważniejsze – sprawdźmy, jak zapobiec ich wystąpieniu.

Zastanów się, co się stanie, jeśli dyrektor HR w Twojej firmie zapomni z samochodu swojego prywatnego laptopa, a następnie ktoś go stamtąd ukradnie. Albo, co zrobisz, kiedy Twoja główna księgowa zostawi na ławce w parku służbowy telefon? Oczywiście zakładamy, że na obu tych urządzeniach pracownicy byli zalogowani na swoich firmowych kontach w chmurze, gdzie przechowywane były raporty finansowe, informacje kadrowe i wiele innych wrażliwych danych. Zaczyna robić się nieciekawie, prawda?

Czytaj też: Mobile device management – jak chronić telefony pracowników?

Ale nieuwaga nie jest tu jedynym problemem. Zdarzają się przecież przypadki, kiedy pracownicy celowo działają na szkodę firmy. Pomyśl, jakie kłopoty może wyrządzić sytuacja, w której nieuczciwy menedżer udostępni konkurencji zapisy świeżo wynegocjowanej umowy, a Ty nigdy się o tym nie dowiesz. A co, kiedy asystentka zarządu wyśle komuś dane firmowej karty kredytowej?

Są też sprawy, które wychodzą po pewnym czasie. Czy będziesz w stanie wspomóc firmowych prawników, kiedy poproszą Cię o wiadomości ze skrzynki mailowej pracownika, oskarżającego Was o bezpodstawne zwolnienie? Co ważne – o wiadomości, które pracownik ten usunął jeszcze przed swoim odejściem?

Czy korzystając z obecnego poziomu zabezpieczeń, będziesz w stanie odpowiednio zareagować w przypadku wystąpienia którejś z tych okoliczności? Nawet jeśli dziś Twoja odpowiedź na to pytanie brzmi „nie”, to mamy dla Ciebie dobrą wiadomość. W każdej chwili możesz zacząć korzystać z Google Workspace w wersji Enterprise.

Trzy najważniejsze narzędzia do zarządzania bezpieczeństwem, które nie są dostępne w niższym pakiecie Google Workspace, to Centrum Bezpieczeństwa, reguły DLP dla Dysku oraz dostęp zależny od kontekstu. Niezwykle przydatną aplikacją jest też Google Vault, z której w ramach wykupionego pakietu mogą korzystać użytkownicy planu Enterprise oraz Business Plus.

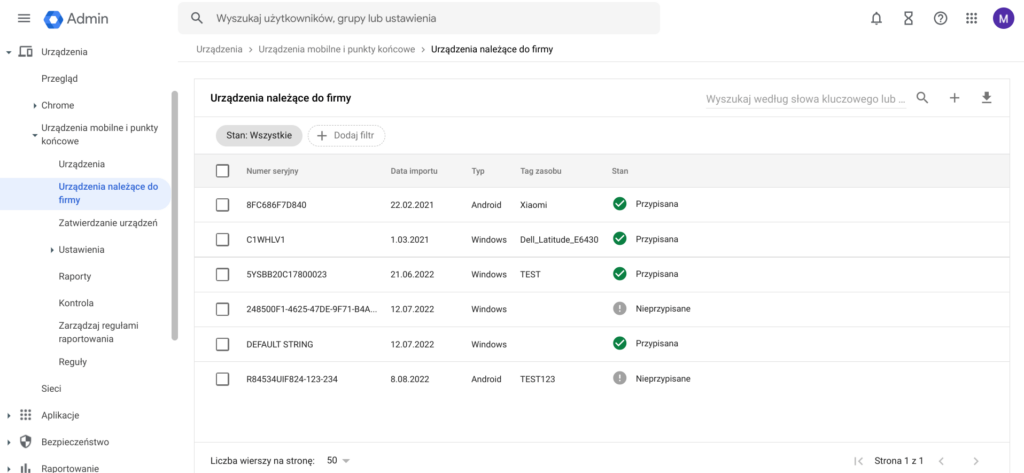

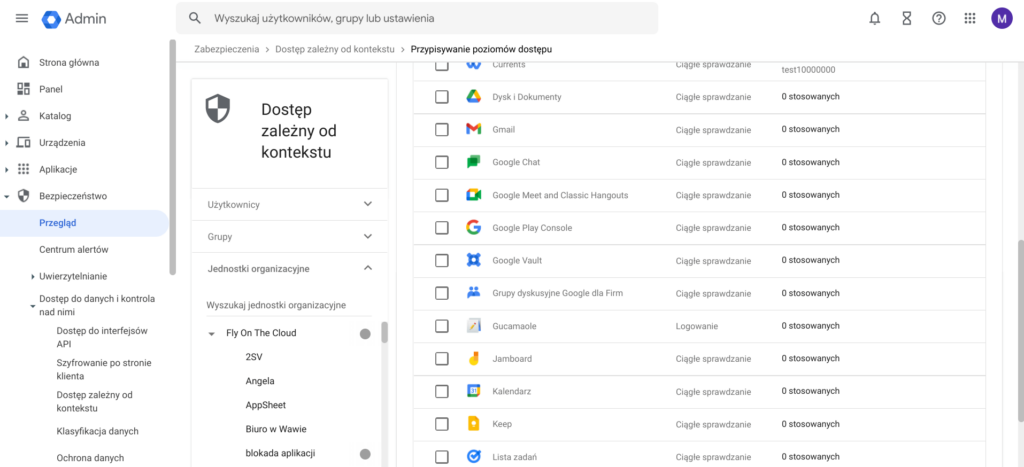

Dostęp zależny od kontekstu

Dostęp zależny od kontekstu jest narzędziem pozwalającym określić szczegółowe wytyczne jeśli chodzi zarówno o dostęp do całego konta Google Workspace jak i wybranych aplikacji w pakiecie. Zasady te można oprzeć m.in. na takich atrybutach jak stan zabezpieczeń urządzenia, tożsamość użytkownika, lokalizacja czy adres IP.

Pamiętasz prywatny laptop dyrektora HR-u, który właśnie wpadł w niepowołane ręce? Dzięki dostępowi zależnemu od kontekstu administrator może zezwolić na dostęp do konta Google Workspace jedynie na komputerach firmowych, urządzeniach chronionych silnym hasłem czy wyłącznie w ramach firmowej sieci. Rozwiązuje to problem nieuprawnionego logowania na urządzeniu prywatnym. Znika też kłopot z wyciekiem wrażliwych danych z poziomu telefonu głównej księgowej, który leży sobie teraz spokojnie na parkowej ławce. Wykorzystując w odpowiedni sposób dostęp zależny od kontekstu możesz mieć pewność, że urządzenie jest chronione PIN-em, a wewnętrzne dane firmy pozostają bezpieczne.

Reguły DLP dla Dysku

DLP to skrót od data loss protection (ochrona przed utratą danych). Google Workspace w ramach pakietu Enterprise daje użytkownikom możliwość tworzenia reguł DLP dla Dysku Google. Zasady te pozwalają lepiej zabezpieczyć informacje, które użytkownicy chcą udostępnić poza organizację. W praktyce proces ten przebiega następująco:

- Administrator tworzy w instancji regułę DLP – wskazuje, jakie treści należy objąć ochroną (np. numery kart kredytowych, umowy, dane osobowe); które zdarzenia mają być uznawane za niepożądane (np. udostępnienie pliku osobie spoza organizacji lub pracującej w innym dziale firmy) oraz w jaki sposób ma zareagować system po wykryciu incydentu (np. zablokować dostęp i wysłać powiadomienie administratorowi).

- Narzędzie DLP na bieżąco skanuje Dysk (dotyczy to zarówno indywidualnych dysków użytkowników, jak i przestrzeni współdzielonych) w poszukiwaniu naruszeń wcześniej zdefiniowanych reguł.

- Jeśli narzędzie wykryje niepożądane zdarzenia, podejmie działania zgodne z tym, co zostało określone w regule DLP.

Wystarczy, że administrator odpowiednio zdefiniuje regułę DLP, a asystentka zarządu nie będzie w stanie wysłać danych firmowej karty użytkownikowi spoza domeny. Jeśli będzie próbowała to zrobić, jej wiadomość zostanie automatycznie zablokowana, a osoba dbająca o bezpieczeństwo instancji otrzyma stosowny alert. Co więcej, konto kobiety może zostać automatycznie zawieszone albo pozbawione dostępu do określonych dysków. Dzięki połączeniu reguł DLP z optycznym rozpoznawaniem znaków (OCR) wskazana sekwencja zdarzeń zostanie wykonana nawet jeśli asystentka będzie chciała wysłać zdjęcie karty kredytowej. OCR zeskanuje plik graficzny i rozpozna ciąg znaków będący numerem karty.

Ten prosty proces pozwala mieć rękę na pulsie w przypadku wielu zdarzeń, o wystąpieniu których w innym przypadku Twój administrator Google Workspace mógłby się nigdy nie dowiedzieć.

Centrum Bezpieczeństwa

Centrum Bezpieczeństwa to przestrzeń w konsoli administracyjnej Google Workspace, która została podzielona na trzy mniejsze sekcje – panel z raportami, narzędzie do analizy zagrożeń oraz funkcję pomagającą określić, czy poziom bezpieczeństwa instancji jest wystarczający.

Panel

W Panelu wyświetlane są zaawansowane raporty bezpieczeństwa. Administrator może tu określić domenę i zakres dat, które chce przeanalizować. Same raporty dotyczą zaś takich zdarzeń jak:

- udostępnianie plików poza domenę;

- otrzymanie podejrzanych załączników;

- podejrzane działania na urządzeniach;

- nieudane próby logowania;

- informacje o liczbie wiadomości, które zostały uwierzytelnione i zaszyfrowane w danym czasie;

- incydenty naruszenia reguł DLP.

Jeśli jakieś zdarzenie wyda się administratorowi podejrzane, może on wnikliwie przeanalizować daną sprawę. Raport pozwoli mu na przykład zajrzeć do treści wysyłanych i odbieranych wiadomości oraz sprawdzić, co znajdowało się w dokumencie, który użytkownik udostępnił poza organizację. A jeśli to nie wystarczy, będzie mógł skorzystać z narzędzia do analizy zagrożeń.

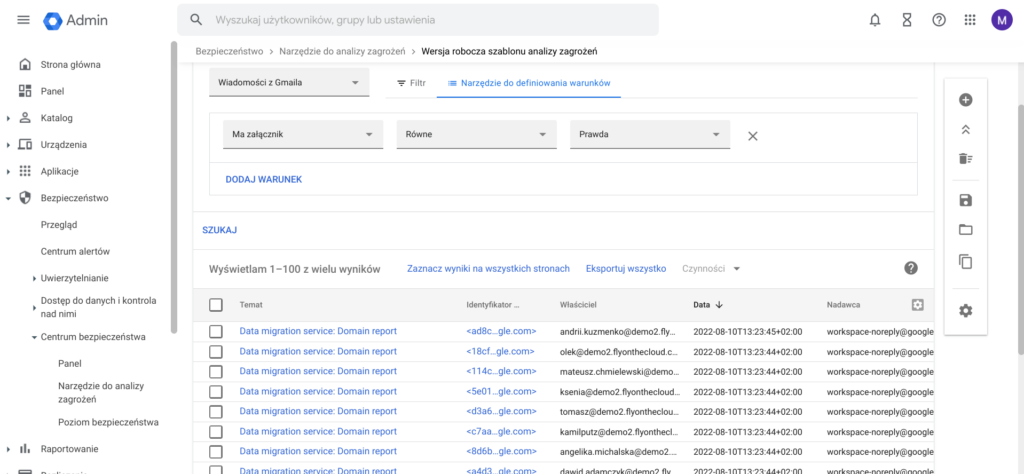

Narzędzie do analizy zagrożeń

Ta sekcja powstała z myślą o identyfikowaniu w domenie problemów dotyczących prywatności i bezpieczeństwa. Można tu analizować informacje dotyczące konkretnych urządzeń czy użytkowników. Administrator ma też dostęp do informacji o zdarzeniach z dzienników pojedynczych aplikacji (np. Dysku, Gmaila, Kalendarza czy Meet), a także z dzienników administratorów, studia danych oraz magazynu haseł.

Wróćmy pamięcią do managera, który postanowił udostępnić konkurencji zapisy ważnej umowy. W narzędziu do analizy zagrożeń masz wgląd do danych z dziennika Dysku i Gmaila, dzięki czemu możesz kontrolować dostęp do dokumentów, a także sprawdzać informacje o ich tworzeniu i usuwaniu. Wszystko to skutecznie zniweczy plany nieuczciwego pracownika, niezależnie od tego, jaką aplikację wybierze do wysłania pliku użytkownikom spoza firmowej domeny.

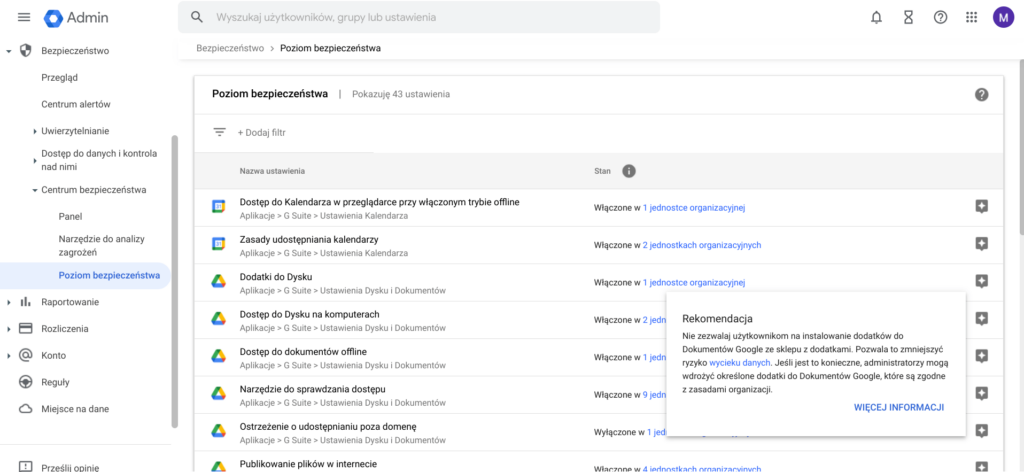

Poziom bezpieczeństwa

Oczywiście lepiej zapobiegać, niż leczyć, więc warto w taki sposób zabezpieczyć instancję, aby użytkownicy w ogóle nie byli w stanie wykonywać działań, które potencjalnie mogą zagrozić interesowi firmy. Skąd jednak wiedzieć, czy konsola została skonfigurowana w odpowiedni sposób? Pomaga w tym zakładka Poziom bezpieczeństwa, gdzie można zweryfikować, które elementy zostały ustawione w bezpieczny sposób, a które wymagają jeszcze poprawy.

W przypadku zastosowania niewystarczających zabezpieczeń, aplikacja podpowiada administratorowi, co powinien zrobić, aby lepiej skonfigurować usługę. Przykładowo w Ustawieniach dostępu do Kalendarzy może wyświetlić się następujące zalecenie:Ogranicz udostępnianie kalendarzy poza organizację, aby pokazywane były tylko informacje o stanie Wolny/Zajęty. Pozwala to zmniejszyć ryzyko wycieku danych.

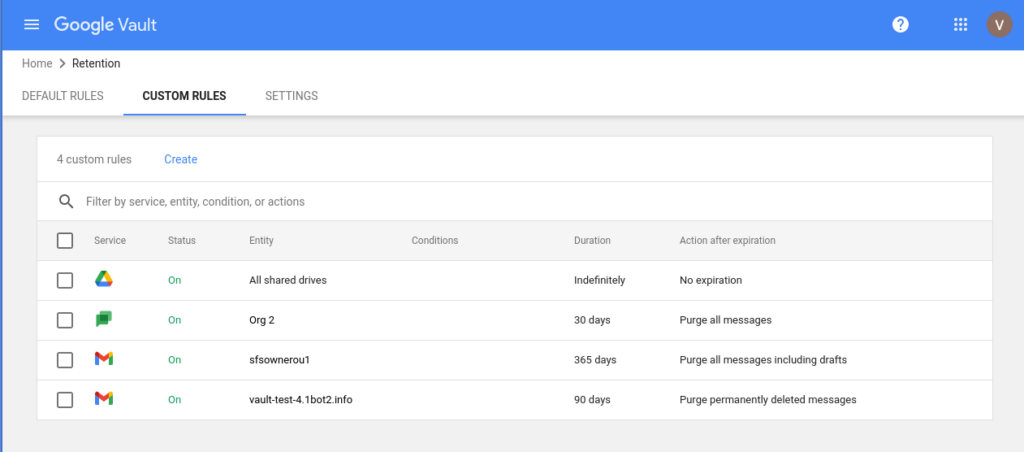

Google Vault

Na koniec przyjrzyjmy się narzędziu, które dostępne jest w Google Workspace zarówno w pakiecie Enterprise jak i Business Plus. A mowa tu o Google Vault, aplikacji służącej przechowywania, blokowania, wyszukiwania i eksportowania danych użytkowników.

W narzędziu można zarządzać takimi informacjami jak:

- wiadomości z Gmaila;

- pliki na Dysku;

- wiadomości z Google Chat (z włączoną historią);

- nagrania z Google Meet oraz powiązane z nimi historia czatu, ankiety i dzienniki sesji pytań i odpowiedzi;

- wiadomości z Grup dyskusyjnych Google;

- SMS-y, wiadomości głosowe i ich transkrypcje oraz rejestry połączeń z Google Voice dla Google Workspace;

- Witryny Google (nowa wersja);

- wiadomości z klasycznej wersji Hangouts (z włączoną historią).

W jaki sposób możesz wykorzystać Google Vault w swojej organizacji? Na przykład określając czas, przez jaki będziesz przechowywać wszystkie wiadomości mailowe pracowników firmy. Dane te pozostaną dostępne w aplikacji nawet wtedy, kiedy użytkownik usunie maile ze swojej skrzynki.

Narzędzie to często stanowi nieocenione wsparcie w przypadku jakichkolwiek sporów prawnych. Jeśli pracownik oskarży Cię o bezpodstawne zwolnienie, a dowody Twojej niewinności znajdowały się w jego skrzynce pocztowej, Google Vault sprawi, że z łatwością wyposażysz swoich prawników we wszystkie dane świadczące o Twojej racji.

Przetwarzanie danych to duża odpowiedzialność

Choć wiedza i doświadczenie osób oddelegowanych do ochrony informacji są bardzo ważne, to nawet najzdolniejszy administrator będzie miał związane ręce, jeśli nie wyposażysz go w narzędzia pozwalające mu dobrze wykonywać swoją pracę. Pamiętaj też, że przetwarzanie danych osobowych to ogromna odpowiedzialność, która nie kończy się na zabezpieczeniu interesów Twojej firmy. Wycieki takich informacji najczęściej prowadzą bowiem do ich bezprawnego użycia. Czy będziesz spłacać swoim pracownikom wszystkie nieuczciwie zaciągnięte kredyty, kiedy okaże się, że ktoś pozyskał ich dane osobowe z dysku Twojej firmy?

Jak już wspomnieliśmy, specjaliści oceniają, że do 2025 roku nawet 99% incydentów bezpieczeństwa w chmurze będzie wynikać z błędów po stronie użytkownika. Jeśli nie masz pewności co do tego, czy dane Twojej firmy są odpowiednio chronione, możemy pomóc Ci to zweryfikować. W FOTC oferujemy usługę audytu bezpieczeństwa, który polega na szczegółowym sprawdzeniu ustawień Twojej instancji Google Workspace pod kątem jej zabezpieczenia przed wyciekami danych, cyberatakami oraz nieuczciwymi działaniami pracowników. W ramach usługi szczegółowo analizujemy ponad 150 punktów ryzyka w obrębie ośmiu kluczowych obszarów. Szczegółowe informacje na ten temat znajdziesz na naszej stronie dotyczącej audytu bezpieczeństwa.