Spis treści

Małe i średnie firmy są głównym celem przestępstw internetowych i częstymi ofiarami wycieku danych. Tym bardziej warto pamiętać o tym, że to na przedsiębiorcach spoczywa odpowiedzialność za ochronę przetwarzanych przez nich informacji. I to nie tylko tych, które są ważne z punktu widzenia prowadzenia firmy, ale też tych, które zawierają w sobie dane osobowe klientów, partnerów biznesowych i pracowników. Z poniższego artykułu dowiesz się, jakie są największe zagrożenia dla bezpieczeństwa informacji w Twojej firmie i co zrobić, aby skutecznie im przeciwdziałać.

1. Lepiej zapobiegać niż leczyć

Aby ochrona danych stała się drużynowym wysiłkiem, wszyscy muszą poznać zasady gry. Wypracuj standardy bezpieczeństwa i dołóż starań, by ich przestrzeganie weszło ludziom w krew. Podstawą zabezpieczenia informacji w firmie są działania prewencyjne stosowane przez wszystkich pracowników. Polityka ochrony danych nie powinna być niezrozumiałym prawniczym dokumentem, którego nawet autor nigdy nie przeczytał w całości. Najpierw zadbaj o to, by zasady bezpieczeństwa były jasne dla wszystkich, a następnie konsekwentnie egzekwuj ich stosowanie.

Szkolenia z bezpieczeństwa danych w firmie

Przedstawienie podstawowych informacji o bezpieczeństwie powinno być jednym z pierwszych kroków w onboardingu nowych osób. Nie ograniczaj się do podesłania im w mailu linku do listy dokumentów. Obarczanie ludzi dużą porcją informacji na raz rzadko odnosi zamierzony skutek. Zadbaj o dwa elementy, które są kluczowe dla procesu zapamiętywania:

- Przystępna forma materiałów – wiedza w postaci prezentacji, konkursów, infografik i filmów zawsze jest lepiej przyswajana niż ściany tekstu.

- Repetycje – aby wskazówki bezpieczeństwa zostały zapamiętane na dobre, trzeba je często powtarzać. Dobrą praktyką jest na przykład wprowadzenie cyklicznych konkursów z wiedzy o ochronie informacji.

2. Zarządzaj urządzeniami

Słabym punktem zabezpieczeń danych w firmie zazwyczaj nie okazuje się oprogramowanie (jeśli jest legalne, aktualne i pochodzi od zaufanych dostawców), tylko sprzęt, którego pracownicy używają na co dzień.

Strzeż się BYOD

W niektórych przedsiębiorstwach popularne jest umożliwianie pracownikom korzystania z włąsnych komputerów w zamian za ekwiwalent otrzymywany razem z wypłatą. System BYOD (ang. bring your own device) jest korzystny dla początkujących start-upów i małych firm, bo przenosi odpowiedzialność za wybór, serwisowanie, konserwację i przechowywanie sprzętu na pracowników.

Niestety, równocześnie niesie za sobą szereg poważnych luk dla bezpieczeństwa danych. Przede wszystkim dlatego, że administrator nie ma żadnej kontroli nad zainstalowanym oprogramowaniem i siłą zabezpieczeń. Pirackie programy, słabe hasła i darmowe antywirusy na urządzeniu, którego lokalizacji nie jesteś w stanie określić, to nie jest bezpieczne miejsce dla danych firmy. Urządzenia pracowników mogą być używane przez niepowołane osoby, zostać zgubione lub odsprzedane, a przedsiębiorca nie będzie mógł nic na to poradzić.

Aby uniknąć ryzyka związanego z BYOD, możesz wyposażyć swój zespół w urządzenia, które zostały stworzone specjalnie z myślą o pracy biurowej, posiadają wszystkie niezbędne aplikacje i są zintegrowane z instancją Google Workspace firmy, czyli w Chromebooki. Czym są Chromebooki i dlaczego warto zbudować flotę firmy z urządzeń tego typu dowiesz się z naszego artykułu, odpowiadającego na pytanie Co to jest Chromebook i czy warto go kupić?

Czyszczenie starych urządzeń

Jeśli wymieniasz flotę laptopów, lub pozbywasz się innych nośników informacji, pamiętaj o dokładnym wyczyszczeniu i nadpisaniu zawartości dysków. Odsprzedaż sprzętu, z którego nadal można odzyskać dane, to poważna luka w zabezpieczeniach.

Opcje administracyjne

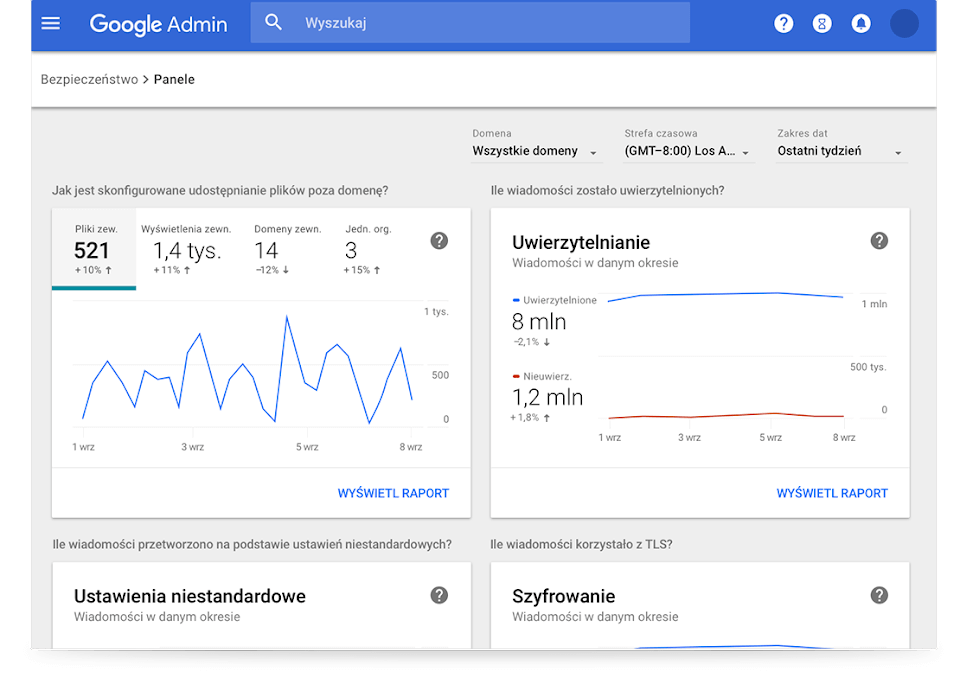

Najlepiej też będzie, jeśli wprowadzisz do firmy spójny, wewnętrzny system, który pozwoli zaufanym administratorom na kontrolowanie i zarządzanie wszystkimi urządzeniami, na których znajdują się dane firmy. Jednym z najlepszych dostępnych systemów do kontroli bezpieczeństwa urządzeń jest konsola administracyjna Google Workspace. Możesz w niej sprawdzić m.in. jakie urządzenia mają dostęp do firmowej korespondencji i zawartości Dysków Google czy jak silne są hasła na sprzęcie pracowników. Z poziomu konsoli masz możliwość wyczyszczenia firmowych urządzeń, zresetowania hasła, bądź wymuszenia weryfikacji dwuetapowej.

Czytaj też: Administrator w Google Workspace – ile ma kontroli?

3. Przygotuj plan awaryjny

Kopie zapasowe i odzyskiwanie danych

Niektóre przypadki utraty danych nie stanowią dla nikogo poważnego zagrożenia, tylko utrudniają lub uniemożliwiają efektywną pracę Twojej organizacji. Dzieje się tak na przykład w sytuacji przypadkowego usunięcia istotnych danych czy awarii sprzętu. Aby zabezpieczyć się przed skutkami takich nieprzewidzianych zdarzeń, wystarczy zadbać o regularne tworzenie kopii zapasowych i przechowywanie ich w bezpiecznym miejscu.

Jednym ze sposobów na zapobieganie losowej utracie danych, jest korzystanie z chmury zamiast (lub obok) tradycyjnych, lokalnych dysków.

Chmurowe usługi od Google zapewnią bezpieczną i nielimitowaną przestrzeń do przechowywania plików, wiadomości i archiwów. Jako administrator Google Workspace możesz przywrócić dane trwale usunięte w ciągu ostatnich 25 dni z Dysku Google konkretnego użytkownika, z dysku współdzielonego, czy ze skrzynki pocztowej Gmail.

Czytaj też: Dysk Google dla firm

Jakie kroki podjąć w przypadku wycieku danych?

Nie każda firma zatrudnia osobę, która jest bezpośrednio odpowiedzialna za bezpieczeństwo danych. Jeśli stanowisko Inspektora Ochrony Danych w Twojej firmie nie istnieje, to warto samodzielnie przygotować protokół postępowania w przypadku zagrożenia wyciekiem. Oto punkty, których nie powinno w nim zabraknąć:

- Pierwsze 24 godziny od incydentu są kluczowe dla ustalenia tego, co się wydarzyło. Należy stwierdzić, czy dane wyciekły w wyniku błędu, ataku hakera, wewnętrznego sabotażu czy może przypadkowego zaginięcia sprzętu.

- Analiza informacji. Potrzebna jest pełna motywacja działu prawnego, IT i osób odpowiedzialnych za PR firmy. Powinni wspólnie zebrać i zabezpieczyć dowody, ocenić ryzyko oraz wypracować strategię dalszego postępowania.

- Jeśli wyciekły dane osobowe, trzeba zdecydować, czy konieczne jest zawiadomienie Prezesa Urzędu Ochrony Danych Osobowych. Nie zawsze jest to wymagane, ale jeśli incydent jest poważny i zagraża bezpieczeństwu właścicieli danych, to zaniechanie tego kroku pociągnie za sobą poważne finansowe konsekwencje.

- Ewaluacja i dokumentacja. Konieczne jest sprawdzenie, czy w wewnętrznym postępowaniu nie wystąpiły jakieś luki i sporządzić raporty, które ułatwią przedstawicielom Urzędu Ochrony Danych Osobowych przeprowadzenie audytu.

Czytaj też: Jakie możliwości daje Google Vault?

4. Hasło nie wystarczy

Jako ludziom często wydaje nam się, że nasze hasło zapewnia nam bezpieczeństwo, bo nikt nie zna nas na tyle dobrze, żeby przewidzieć nasz sposób myślenia podczas zakładania konta. Równocześnie często staramy się jako hasła używać ciągu znaków, który będzie łatwy do zapamiętania i możliwy do wpisania w parę sekund, bez zastanowienia. Takie podejście ma poważne konsekwencje.

Popularne hasła

Wycieki danych logowania do kont użytkowników różnych serwisów zdarzają się bardzo często. Wykradzione informacje są kompilowane w potężne bazy danych, które można łatwo przeanalizować, by wyciągnąć wnioski.

Statystyki pokazują, że gdy chcemy szybko wybrać hasło, to wszyscy myślimy podobnie. Najczęściej używane hasła to sekwencje znaków na klawiaturze, imiona (czasem z cyfrą), nazwa portalu, bądź nazwa producenta laptopa czy monitora, którą widzimy zawsze przed sobą. W Polsce szczególnie popularne są też hasła patriotyczne, słowo „matrix” i kombinacje wulgaryzmów. To niestety stanowi zagrożenie dla danych przedsiębiorstwa. Założenie, że każdy z pracowników Twojej firmy używa długich i trudnych haseł byłoby nieracjonalnym optymizmem.

Manager haseł

Co więcej, nieważne jak silne hasło wymyślisz, jeśli stosujesz je wielokrotnie w różnych serwisach. Wyciek danych z któregokolwiek z nich da przestępcom dostęp do wszystkich Twoich kont.

Najbezpieczniejsze hasła to takie, których sami nie jesteś w stanie zapamiętać. Najlepiej, gdy są długie, pozbawione sensu i generowane przez algorytmy z funkcją randomizującą dla każdego portalu osobno. Tak właśnie działa większość managerów haseł dostępnych online. Warto zachęcić pracowników do korzystania z takiej aplikacji na wszystkich kontach powiązanych z firmą. Muszą wtedy zapamiętać tylko dwa hasła – to do laptopa i główne hasło do managera haseł.

Manager haseł Google to aplikacja, która wspomaga bezpieczne zarządzanie hasłami na koncie Google. Choć nie wyręcza użytkownika w generowaniu trudnego hasła, to ściąga z niego obowiązek zapamiętywania swoich danych logowania w przeglądarce Chrome. Dzięki temu pracownik może samodzielnie wymyślić skomplikowane ciągi znaków, które będą unikalne dla każdej strony. Manager haseł Google nie tylko automatycznie wypełni za niego pola logowania odpowiednimi danymi, ale też zeskanuje zawartość stron, by upewnić się, że podobna kombinacja loginu i hasła nie została nigdzie opublikowana. Jeśli pojawi się wyciek danych, to użytkownik otrzyma od Google ostrzeżenie.

Social media i resetowanie haseł

Większość serwisów proponuje użytkownikom stawienie dodatkowych opcji odzyskiwania hasła, na przykład poprzez zastosowanie pytań zabezpieczających. Skutkuje to tym, że nawet jeśli manager haseł wygenerował dla użytkownika 28-znakową sekwencję znaków, to i tak klucz dostępu może zostać zresetowany przez każdą osobę, która zna nazwisko panieńskie jego babci czy imię ulubionego zwierzaka. I wcale nie musi to być bliska osoba, która takiego użytkownika zna od zawsze. Wiele osób nawet nie zdaje sobie sprawy z tego, jak wiele mówią na ich temat profile w mediach społecznościowych. Dla przestępców jest to bogate źródło informacji.

Podczas szkolenia z ochrony danych warto zwrócić uwagę na to, co współpracownicy udostępniają w sieci i poinstruować ich, aby zamiast (lub obok) pytań zabezpieczających, wszędzie, gdzie to możliwe, korzystali z weryfikacji dwuetapowej.

Weryfikacja dwuetapowa

Skoro nawet najsilniejsze hasło nie gwarantuje bezpieczeństwa, to warto w procesie uwierzytelniania dodać jeszcze jeden krok. Weryfikacja dwuetapowa to dodatkowa warstwa zabezpieczeń, która za każdym razem angażuje w przebieg logowania fizyczne urządzenie, które masz zawsze przy sobie. Najczęściej jest to telefon lub specjalny fizyczny klucz bezpieczeństwa w formie niewielkiego urządzenia USB. Jeśli nie chcesz, by Twoi pracownicy wykorzystywali do logowania swoje osobiste telefony, to warto wyposażyć ich w klucze Yubikey lub KeyDo. Działają one na tej samej zasadzie, co klucze do drzwi – jeśli chcesz uzyskać dostęp do konta, to musisz włożyć je do zamka (czy w przypadku laptopa – do gniazda USB).

Czytaj też: Klucz bezpieczeństwa U2F

5. Zachowaj kontrolę

Ufaj, ale z umiarem

Warto założyć, że wszyscy pracownicy traktują bezpieczeństwo poważnie i chcą dla przedsiębiorstwa jak najlepiej. Jeśli zostali skutecznie przeszkoleni i mają narzędzia do ochrony danych zawsze pod ręką, to czemu mieliby z tego nie korzystać? Zaufanie jest bardzo ważne dla wykształcenia zdrowej, przyjaznej kultury organizacji, ale powinno mieć swoje granice. Jeśli Twoja firma korzysta z Google Workspace, to w konsoli administracyjnej pojawią się alerty za każdym razem, gdy zachowanie któregoś z użytkowników wzbudzi podejrzenia niezawodnego algorytmu Google.

Czytaj też: Bezpieczeństwo w konsoli Enterprise

Wprowadź regularne audyty bezpieczeństwa

Nawet jeśli Twoja firma jest za mała, by zatrudniać wyspecjalizowanego Inspektora Ochrony Danych, to nadal możesz wypracować krótką procedurę audytu, który może być cyklicznie przeprowadzany przez administratora domeny i kierowników działu. Każda firma powinna dobrać weryfikowane elementy do swoich potrzeb. Niektóre usługi bardzo to ułatwiają. Administrator instancji Google Workspace może sprawować ciągłą kontrolę nad siłą haseł – może wymusić stosowanie haseł, które zawierają wiele elementów i resetować je co jakiś czas, aby użytkownicy ustawili nowe. W połączeniu z opcją awaryjnego czyszczenia danych ze wszystkich firmowych urządzeń oraz weryfikacją dwuetapową, masz możliwość stworzenia naprawdę dobrze zabezpieczonego systemu.

Zaś jeśli nie masz pewności co do tego, czy dane Twojej firmy są odpowiednio chronione, możemy pomóc Ci to zweryfikować. Audyt bezpieczeństwa Google Workspace, przeprowadzany przez techników FOTC polega na szczegółowym sprawdzeniu ustawień Twojej instancji Google Workspace pod kątem jej zabezpieczenia przed wyciekami danych, cyberatakami oraz nieuczciwymi działaniami pracowników. W ramach usługi szczegółowo analizujemy ponad 150 punktów ryzyka w obrębie ośmiu kluczowych obszarów. Więcej informacji na ten temat znajdziesz na naszej stronie dotyczącej audytu bezpieczeństwa:

Ogranicz dostępy (także fizyczne)

Zasada ograniczonego zaufania powinna być stosowana także podczas przyznawania dostępów. Nie dawaj pracownikom haseł do danych i portali, jeśli nie jest to niezbędne w ich pracy. Warto jest ustalić orientacyjne stopnie wtajemniczenia, które będą powiązane z zakresem obowiązków, stażem pracy i pozycją w hierarchii firmy – stażysta nie musi widzieć tak wielu informacji o klientach, co np. CTO firmy.

Wiele osób zapomina też o innej istotnej kwestii – wycieki danych to nie tylko włamania na konta online. Urządzenie mobilne, które zostanie nieopatrznie wyniesione z firmy też może stać się punktem zapalnym dla kryzysu wiarygodności Twojego przedsiębiorstwa. Dbaj o to, by pracownicy wylogowywali się ze stanowisk pracy, gdy idą na przerwę i zamykali urządzenia na klucz w wyznaczonym miejscu na koniec zmiany. Każde dodatkowe zabezpieczenie to krok w dobrym kierunku.

Czytaj też:

Nie oszczędzaj na bezpieczeństwie

Małe i średnie przedsiębiorstwa poświęcają niewielki ułamek budżetu na ochronę przed wyciekami, kradzieżami, czy utratą danych. Właściciele startupów zakładają, że jeszcze przyjdzie czas na działania prewencyjne, a póki co wszystkie zasoby i wysiłki należy przeznaczyć na pozyskiwanie klientów. Nierzadko zdarza się, że pracownicy małych firm korzystają z pirackiego lub przestarzałego oprogramowaniu z darmową ochroną antywirusową, albo i bez. To właśnie takie firmy są głównym celem przestępstw internetowych i najczęstszymi ofiarami wycieku danych.

Nie trzeba ponosić wielkich kosztów, aby procesy ochrony danych zlecić firmom, które oferują najwyższy standard zabezpieczeń – takim jak Google. Napisz do nas i dowiedz się więcej o wszystkich wariantach pakietu Google Workspace, który wprowadzi nowy poziom bezpieczeństwa plików i korespondencji w Twojej firmie.