Działanie zgodnie z zasadą ograniczonego zaufania kiedyś mogło być wystarczające. Rosnąca liczba zagrożeń, zarówno zewnętrznych jak i od środka organizacji, zmuszają jednak firmy do surowej kontroli dostępu i lepszych zabezpieczeń przed utratą danych. Odpowiedzią na ich bolączki jest model Zero Trust security.

Uwierzytelnianie wieloskładnikowe nie wystarczy

Do niedawna działy bezpieczeństwa firm na całym świecie zabezpieczały infrastrukturę za pomocą wysokiego „muru ochronnego,” który miał chronić cenne dane firmy.

Za kontrolę dostępu odpowiedzialne było hasło, czasem uwierzytelnianie dwuskładnikowe lub wieloskładnikowe. Jednak zasada była taka sama: po przejściu przez „mur obronny” użytkownik był uznawany za bezpiecznego. I to na stałe. Jak się okazuje, to jednak spory błąd.

Kiedy mur runie

W 2009 roku 20 wielkich firm technologicznych stało się ofiarami potężnego ataku hakerskiego. Architekci chmurowi zdali sobie wówczas sprawę z zawodności swoich systemów bezpieczeństwa i z potrzeby ich modernizacji. Wówczas również ochrona danych była w centrum zainteresowania. Stworzono więc i wdrożono nowe środki ochrony wrażliwych danych, oparte na „zerowym zaufaniu”.

Architektura Zero Trust z biegiem czasu stał się standardem w branży. Według badań Forrestera, w roku 2022 aż 83% organizacji na całym świecie było w trakcie lub po wdrożeniu modelu Zero Trust.

Intruz od wewnątrz

Systemy bezpieczeństwa oparte na postawieniu muru, niezależnie jak wysokiego, jest obecnie uznawane za przestarzałe. Ma na to wpływ kilka czynników: upowszechnienie się pracy zdalnej, zagrożenia pojawiające się w samej organizacji (m.in. korzystanie z własnych urządzeń, zwłaszcza w przypadku dostawców usług), rosnąca liczba dostawców, czy też samych urządzeń łączących się z siecią organizacji.

Niemalże wykładniczy wzrost liczby potencjalnych zagrożeń i słabych punktów infrastruktury zmusiły firmy do zmiany modelu zabezpieczeń i kontroli. Może się wydawać przesadnym, ale jedynym sposobem na zagwarantowanie bezpiecznej pracy jest domyślny całkowity brak zaufania wobec każdego. Niezależnie od tego, gdzie się znajduje, każdy użytkownik musi zostać poddany weryfikacji. Google jest jednym z największych zwolenników podejścia „never trust, always verify,” na którym oparty jest model Zero Trust.

Jak działa Zero Trust?

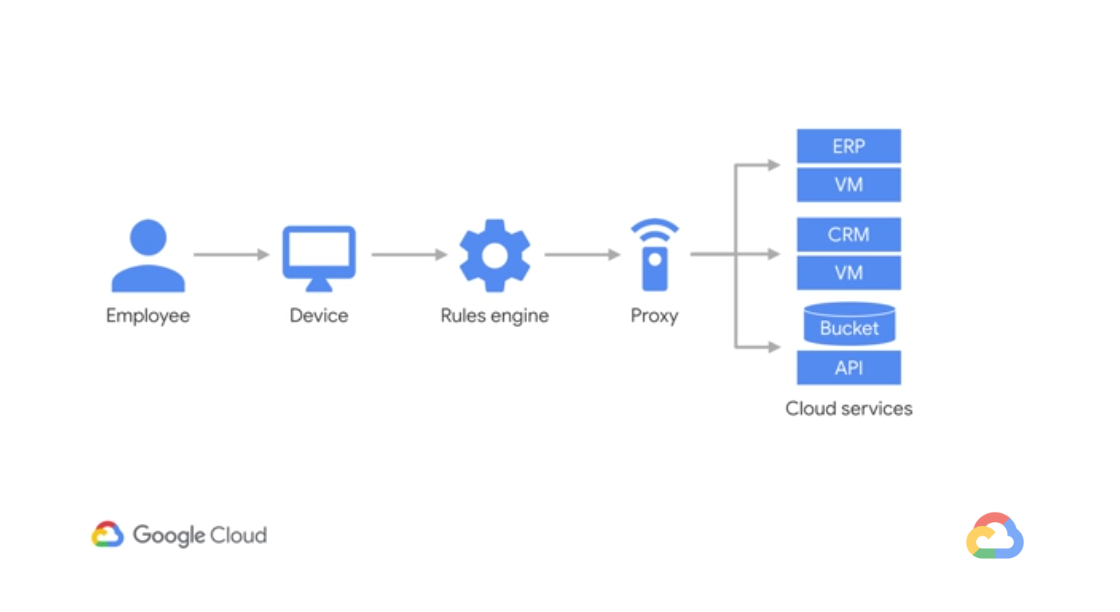

Model Zero Trust zakłada brak zaufania wobec zasobów, niezależnie od tego, gdzie się znajdują (wewnątrz czy na zewnątrz organizacji). W tym celu usługi Google Cloud oraz Google Workspace weryfikuje każde żądanie i użytkownika, a także parametry urządzenia, z którego się łączy.

Jednostka kontra grupa

Organizacje, którym zależy na bezpieczeństwie sieci wrażliwych zasobów nie mogą polegać na tradycyjnym VPN-ie. W ramach modelu Zero Trust, Google wdrożył szereg procedur, które weryfikują i uwierzytelniają w sposób ciągły. Dostęp do zasobów chmurowych zostaje przydzielony dopiero po prawidłowej weryfikacji, czy próba uzyskania dostępu spełnia wymogi bezpieczeństwa. W tym celu system musi zbierać jak najwięcej informacji o stanie zasobów i stanie infrastruktury sieciowej, aby ciągle poprawiać bezpieczeństwo.

Identity Aware Proxy

Aby sprawdzić każde żądanie dostępu, model zabezpieczeń Identity Aware Proxy zapewnia pełne monitorowanie w czasie rzeczywistym wszystkich atrybutów tożsamości zarówno użytkownika, jak i jego urządzenia. Atrybuty te to między innymi:

Tożsamość użytkownika i protokół uwierzytelniający

Czy na pewno użytkownik jest tym, za kogo się podaje? Dopiero po weryfikacji, system bezpieczeństwa nada mu odpowiednie uprawnienia.

Rodzaj uwierzytelnienia i uprawnienia

Mogą one być różne na różnych urządzeniach.

Wzorce zachowań

Potencjalne zagrożenie jest związane z podejrzaną aktywnością. Coraz częściej, systemy wspomagane sztuczną inteligencją służą do wykrywania podejrzanej aktywności i ataków.

Informacja o urządzeniu końcowym

W tym miejscy następuje weryfikacja, czy użytkownik np. zmienił swój sprzęt. Tutaj też należy wyjaśnić wątpliwości, jeśli coś się nie zgadza.

Geolokacja

Przed udzieleniem dostępu system musi sprawdzić, czy użytkownik faktycznie znajduje się tam, gdzie twierdzi i miejsce z którego pochodzi żądanie nie jest podejrzane.

Aktualizacje oprogramowania i systemu operacyjnego

System upewnia się, czy użytkownik nie jest podatny na ataki ze względu na nieaktualne wersje oprogramowania.

Zainstalowane aplikacje

Wykrywanie zagrożeń płynących z oprogramowania znajdującego się na sprzęcie użytkownika. System sprawdzi, czy urządzenie końcowe nie jest zainfekowane złośliwym oprogramowaniem typu malware.

Polityki kontekstowe w modelu Zero Trust

W jaki sposób zatem przydzielane są dostępy zasobom? Eksperci Google Cloud zalecają stosowanie szeregu kompleksowych polityk kontekstowych. Dają one możliwość uzyskania dostępu z dowolnego miejsca na podstawie typu użytkownika i przypisanych uprawnień do danego typu, a nie na podstawie jego lokalizacji.

Wszyscy użytkownicy i urządzenia są traktowane jednakowo, niezależnie od tego, czy przeszli przez pierwszą linię obrony, czyli logowanie. Tylko w ten sposób firma może się chronić przed zagrożeniami wewnątrz, jak i na zewnątrz organizacji. Tak samo należy nie ufać zasobom we własnej infrastrukturze jak i tym w chmurze.

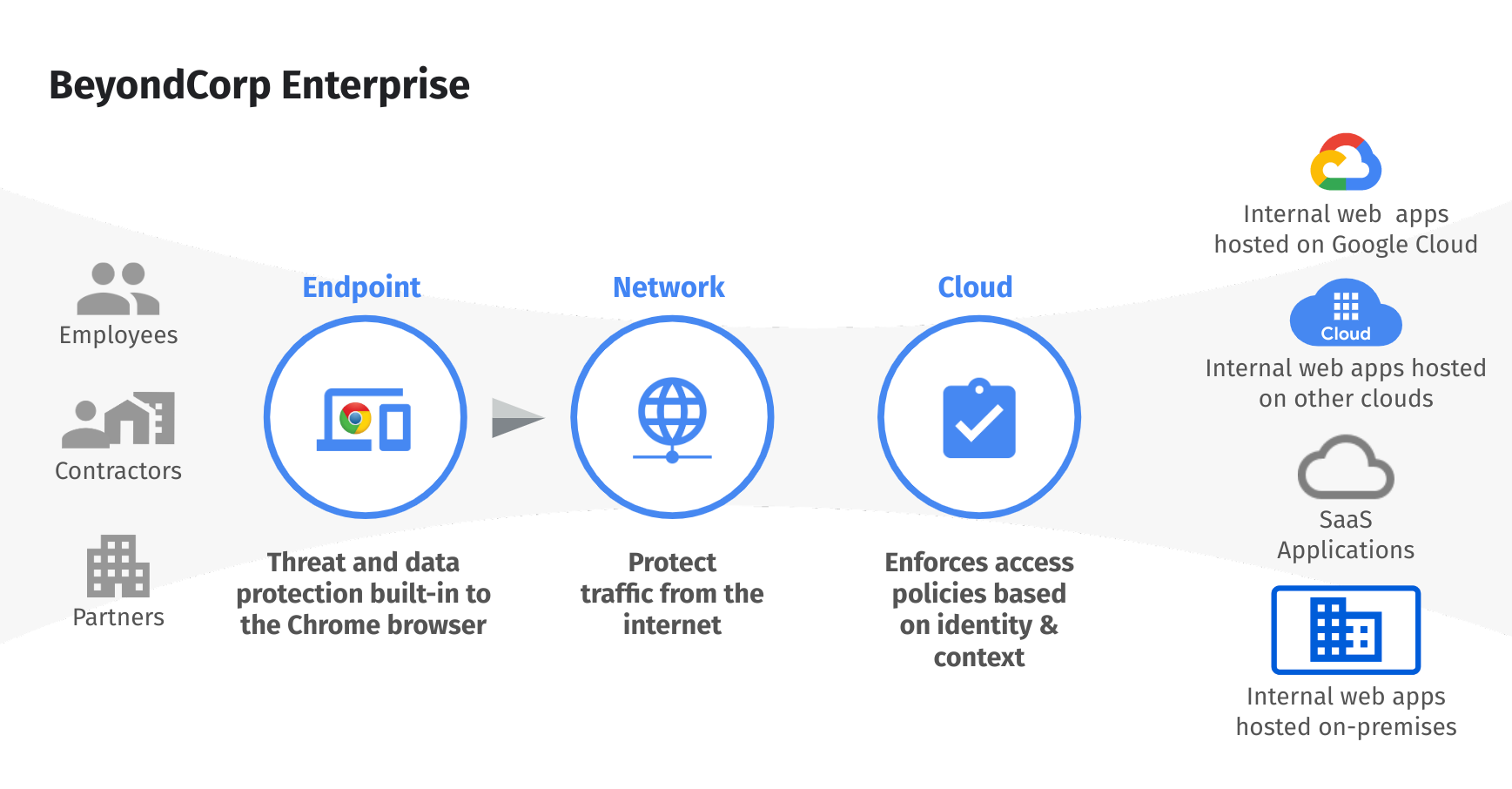

Google zapewnia bezpieczny dostęp do konkretnych zasobów za pomocą BeyondCorp.

BeyondCorp Enterprise

Google wdraża model Zero Trust za pomocą usługi BeyondCorp Enterprise. Tworząc BeyondCorp Google skorzystał z doświadczenia gromadzonych przez ponad dekadę, jak również doświadczeń i najlepszych praktyk całej branży. BeyondCorp przydziela dostęp konkretnym zasobom za pomocą silnika kontroli dostępu. Dzięki temu, że kontrola tożsamości użytkowników następuje nie na brzegu sieci firmowej, lecz na każdym urządzeniu końcowym, nie ma potrzeby łączenia się za pomocą tradycyjnego VPN-a.

Jak BeyondCorp Enterprise może pomóc mojej firmie?

W modelu Zero Trust nie ma sieci zaufanych i niezaufanych. Dostęp do zasobów podlega ciągłej weryfikacji. Każde uwierzytelnienie następuje w oparciu o rolę użytkownika oraz zadania, które ma wykonać. Jest to możliwe, ponieważ BeyondCorp Enterprise może obejmować całą infrastrukturę informatyczną firmy.

Pierwszym krokiem w celu poprawy bezpieczeństwa infrastruktury jest zdefiniowanie, które grupy użytkowników mają mieć dostęp do których zasobów. Następnie ogranicza się dostęp tylko do grup, które są do tego uprawnione. Na przykład:

- Pracownicy mający kontakt z klientem będą potrzebować jedynie dostępu do modułów sprzedażowych.

- Pracownicy infolinii mogą potrzebować wyłączenie dostępnych przez przeglądarkę aplikacji stworzonych właśnie dla Call Center.

- Developerzy systemów potrzebują dostępu do konkretnych aplikacji webowych, ale nie do danych klientów. Dzięki temu unikniemy wycieku informacji poufnych.

- Dostawcy działający na swoich własnych urządzeniach będą potrzebować dostępu tylko do konkretnych aplikacji, a nie do danych firmowych.

Wdrażając model bezpieczeństwa Zero Trust w swojej sieci:

- Chronisz rekordy dotyczące klientów, w szczególności ich dane osobowe pozwalające na identyfikację (które to wymagają szczególnej ochrony, zgodnie z obowiązującymi przepisami);

- Zabezpieczasz rekordy i wrażliwe dane swojej firmy;

- Zapobiegasz niepożądanemu wypłynięciu poufnych danych poza organizację;

- Chronisz informacje dotyczące płatności, a także niepożądany ruch w internecie swoich pracowników.